莱迪思最近举办了一场网络研讨会,探讨了网络安全相关的挑战、机遇以及通信市场上最新的可编程逻辑解决方案(你可以点击此处观看视频录像)。在活动结束后的观众问答中,有人问到网络安全(Cyber Security)和网络保护恢复(Cyber Resiliency)之间的区别。这个问题经常有人问起,因此我认为有必要通过一篇文章来解释两者之间差异。

首先,我们来确定一下我们所说的“网络安全”和“网络保护恢复”是什么意思。由于文章篇幅有限,我会尽量做到言简意赅。如果想了解有关这些概念的更多信息,请查阅我们的安全相关的白皮书《创建拥有网络保护恢复功能的嵌入式系统和保障供应链安全》。

网络安全是指通过技术、流程和其他做法来保护网络、设备、应用(程序)和数据免受网络攻击。

网络保护恢复(Cyber Resiliency)是指系统在不利的网络事件(例如网络攻击)出现时依然能够持续交付预期结果。它包括信息安全、企业持续经营和全面的组织恢复能力。

两者的主要区别在于检测到网络攻击后的处理方式不同。虽然网络安全包括了威胁检测和预防的概念,但并非所有网络安全解决方案都能让系统根据这一概念实时采取行动缓和攻击,解决攻击造成的安全问题,并保持数据流安全传输而不中断业务。实时威胁检测和恢复正是网络保护恢复的核心所在。

正如我们在白皮书中所述,网络安全并非过时的概念。事实上,网络安全构成了网络保护恢复的基础。但需要理解的是,从其发展的角度来看,网络安全本身还远远不够。接下来我们来看一下一个广泛使用的网络安全解决方案的真实案例——可信平台模块(TPM),了解它如何保护系统以及如何对其进行增强从而使系统真正具有网络保护恢复能力。

可信计算组织(TCG)将TPM定义为“一种计算机芯片(微控制器),它可以安全地存储用于验证平台(PC或笔记本电脑)的模块。这些芯片可以包括密码、证书或加密密钥。”去年,微软推出Pluton安全处理器,在TPM 概念的基础上做了改进。根据微软的描述,“Pluton是从现代计算机中现有的可信平台模块(TPM)演变而来。TPM存储操作系统安全相关的信息并实现类似Windows Hello的功能。”微软通过使用Pluton将单独的TPM 功能集成到CPU中,成功阻断对单独放置在主板上的CPU和TPM之间的芯片间总线接口的攻击。微软表示:“带有Pluton的设备将使用处理器来保护凭证、用户身份、加密密钥和个人数据。”因此,Pluton的安全保护针对操作系统和应用程序级别,并保护用户数据和操作系统级别的密钥。Pluton在网络安全的硬件安全方面迈进了一步,但它在网络安全与网络保护恢复的版图中又置于何处呢?

虽说Pluton无疑是一个强大的网络安全解决方案,但它在操作系统加载之前的启动过程中并不能保系统。主板上的组件从固件启动和操作系统加载直到网络安全措施处于活动状态,这之间的短暂的时间窗口如今已成为网络犯罪分子越来越感兴趣的攻击途径。为了增强像Pluton这样的TPM的安全性能,系统还需要在硬件信任根(HroT)上实施强大的、动态的、网络保护恢复机制。

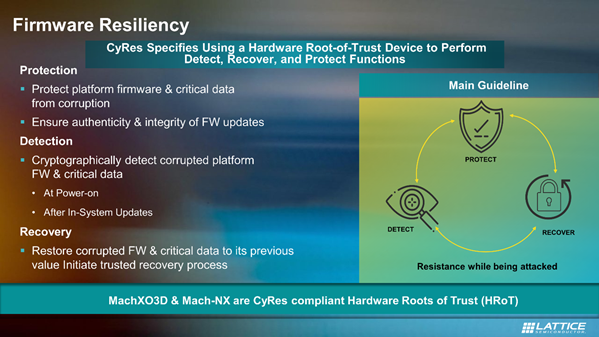

HRoT以启动系统的方式是:主板上的每个组件仅在其固件被确认合法后才被激活。该个验证过程由HRoT执行;它会自我检查以确保它正在运行合法的固件,并将其他系统IC保持在复位模式,直到它们的固件通过加密验证。在将固件加载到IC之前对其进行验证至关重要,因为受恶意软件感染的固件可以对操作系统掩盖其存在。这可能会干扰基于TPM的身份验证,因为TPM仅在操作系统启动后才变为活动状态。除了安全启动硬件外,HRoT还会持续监控受保护CPU的非易失性固件以防止其受到攻击。这种硬件级保护能够对攻击(包括拒绝服务攻击)做出纳秒级响应。如果HRoT IC检测到损坏的固件,它可以快速使用上一个已知完好的固件替换损坏的固件,记录攻击情况,保障系统不受干扰地持续运行。这种在没有外部协助的情况下快速恢复系统正常运行的能力是系统网络保护恢复机制的核心所在。

为了帮助开发人员维护固件安全,美国国家标准与技术研究院(NIST)发布了NIST平台固件保护恢复(PFR)指南(NIST SP-800-193)。它描述了保护固件免受未经授权更改、检测未经授权的更改以及快速安全地从攻击中恢复的安全机制,从而实现网络保护恢复。PFR实现需要硬件可信根,确保所有板级组件在启动时运行经过授权的固件。

莱迪思MachXO3D和Mach-NX FPGA通过作为平台的硬件可信根实现网络保护恢复机制

当莱迪思MachXO3D™或Mach™-NX FPGA和基于Pluton的芯片同时使用时,这种HRoT解决方案就会在平台上电的瞬间直到操作系统加载和运行的整个过程提供安全保护。这种整合的解决方案能够在硬件和操作系统级别保护系统,从主板上的第一个IC(HRoT)上电起,到整个系统的日常运行持续发挥作用。如果不法分子试图安装未授权的固件来攻击系统,从而干扰到系统IC,HRoT可以迅速发现攻击,有效地终止攻击并让IC从其之前的已知完好和授权版本的固件中启动,因此系统运行是不间断的。检测固件攻击并从中恢复的能力使系统不仅具有网络安全性能,而且具有网络保护恢复机制。

(作者:Eric Sivertson and Mamta Gupta)

(采编:www.znzbw.cn)